Packet Tracer7.2から使えるようになったFirewall、Cisco ASA5506を使って、ごく基本的な通信制御を行ってみましょう。

Packet TracerのASAはかなり機能が絞り込まれており、本番の検証には物足りない部分もあります。

使える部分を有効に活用していきましょう。

●使える

・ICMP/HTTPのステートフルパケットインスペクション

・限定的なオブジェクトグループ

・基本的なVPNゲートウェイとしての機能

・RIP/OSPF/EIGRP/スタティックルート

●使えない

・クラスタ機能(HSRP/VRRPを含む)

・GUI操作

・オブジェクトグループは基本的なプロトコルのみ

※個人的には冗長が使えないのが痛い・・・

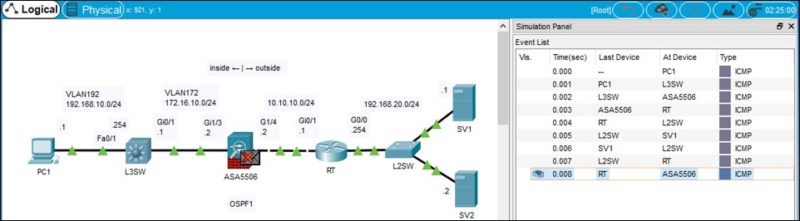

今回は基本編ということで、PC~サーバ間でルータACLと同じような制御をしてみたいと思います。

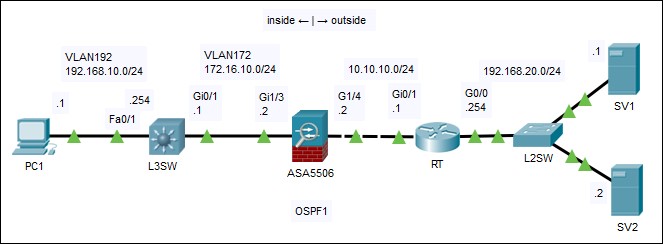

ネットワークは以下のような状態です。

事前にASA5560以外のネットワーク機器は全て設定済みとし、ルーティングはOSPFで行っています。

なお、ASAのインターフェースですが、敢えてGi1/3とGi1/4を使います。

これは、ASA5560のGi1/1とGi1/2はデフォルトで設定が入っており、それをそのまま使うと演習にならないためです。

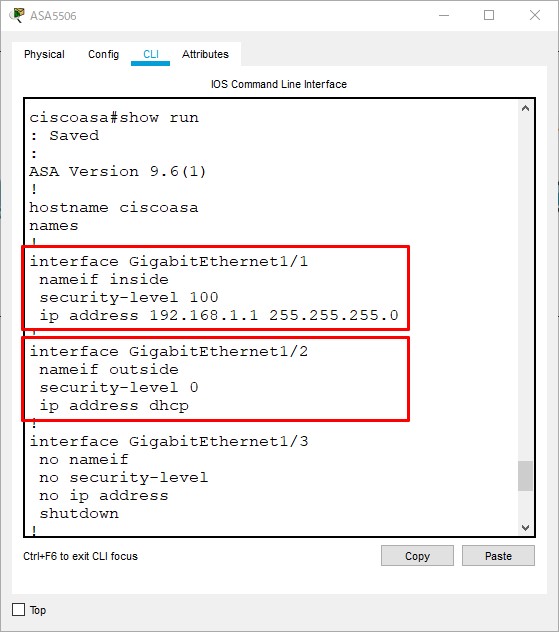

初期状態のASAで show run を実行すると以下のような結果になります。

Gi1/1には192.168.1.1/24のIPアドレスと「nameif inside」、

Gi1/2にはDHCPからアドレスを取得する設定と「nameif outside」の設定が入っています。

Gi1/3は特に何の設定も入っておらず、状態もshutdownです。

■基本設定

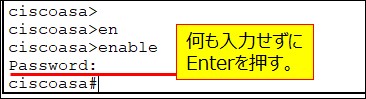

enableを実行すると設定していないのにパスワードを要求されます。

デフォルトのパスワードは空白です。つまり、何も入力せずにEnterを押すと、Enableモードに入ります。

ルータやスイッチだと、パスワードを確認されずにいきなりEnableモードですので違いに注意しましょう。

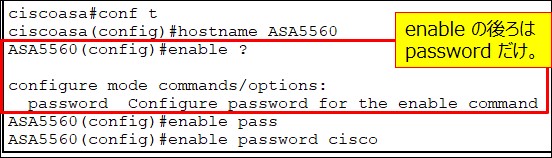

とりあえず、ホスト名とEnableパスワードを設定しましょう。

ルータとほとんど設定方法は変わりませんが、Enable Secretがありません。

enable password XXXX で設定すれば自動的に暗号化されます。

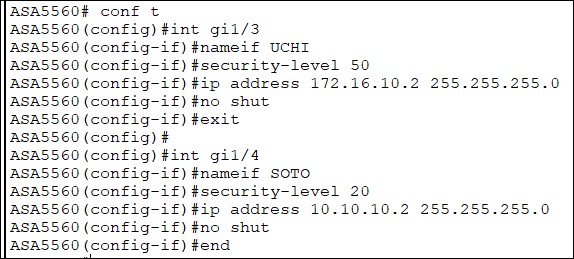

■インターフェース設定

ルータと大きく違うのは「nameif」および「security-level」という設定があることです。

nameif はセキュリティに使用するインターフェースの名前のようなもので、一部を除いて任意の名前を設定することができます。

security-levelはnameifに関連づく、セキュリティの強さです。

セキュリティレベルの高いnameifから低いnameifに通信するときは、基本的には素通り。

逆にセキュリティレベルの低いnameif から高いnameifに通信するときは、制御がかかります。

また、デフォルトのnameif として「inside(security-level 100)」と「outside(security-level 0)」が存在します。

セキュリティレベルの考え方からすると、nameif insideが設定されているGi1/1から入ってnameif outsideが設定されているGi1/2に出ていく通信は制御無しで通りますが、その戻り通信は制御を受ける、ということですね。

今回は

・Gi1/3を「UCHI」、セキュリティレベル50

・Gi1/4を「SOTO」、セキュリティレベル20

と設定してみます。

コマンドは以下の通り。

conf t

int gi1/3

nameif UCHI

security-level 50

ip address 172.16.10.2 255.255.255.0

no shut

exit

int gi1/4

nameif SOTO

security-level 20

ip address 10.10.10.2 255.255.255.0

no shut

end

この設定が終了すると、隣接しているデバイスからASAにPingが成功するようになります。

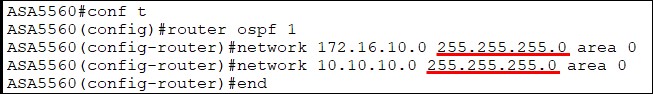

■ルーティング(OSPF)の設定

ほぼルータと設定が変わらないのですが、1点だけASA設計者に理由を問いただしたくなるような設定が箇所があります。設定コマンドは以下の通りです。

なぜサブネットマスクにしたのか・・・。

なぜルータに合わせてワイルドカードマスクにしなかったのか・・・。

この設定が終わると

PC⇔ASA

サーバ⇔ASA

で、それぞれPingに成功するようになります。

ですが、PC⇔サーバ間のPingは成功しません。

シミュレーションモードで確認するとすぐに分かりますが、PC1→SV1のUCHI→SOTOの通信は通っていますが、その戻りの通信でNGになります。

この点がFirewallのセキュリティレベルの問題になります。

次の回ではセキュリティのACLを設定してみましょう。

■関係リンク

■サンプルファイルダウンロード

ASA設定前・設定済みのPktファイルと、機器のコンフィグファイルをダウンロードしていただけます。

※ZIPファイルなのでジャンプ先で「エラー プレビューに問題が発生しました」と表示されますが、正常動作です。そのままダウンロードしてください。

最近のコメント