■課題1

以下のコマンドを4台のルータに設定します。

(config)# enable password enapass

(config)# username cisco password cisco

(config)# line con 0

(config-line)# password conpass

(config-line)# login

(config-line)# exit

(config)# line vty 0 4

(config-line)# password vtypass

(config-line)# end

■課題2

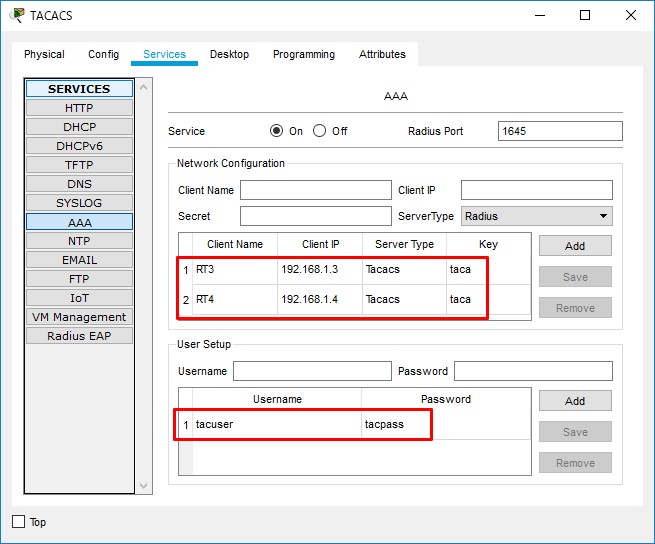

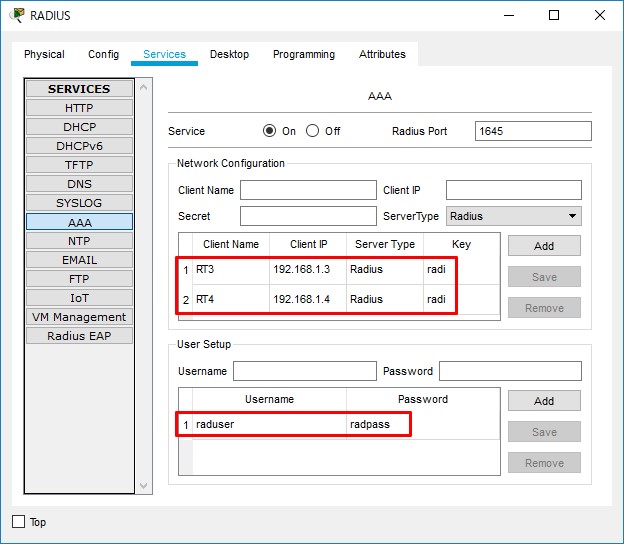

以下画像のとおりになります。

■課題3

以下画像のとおりになります。

■課題/確認4

解説はありません。それぞれPCからTelnetを行い、CLIでログアウトしてから再度ユーザモードに入るときに認証を要求されるかどうかを確認しましょう。

ログイン後にはEnableモードに移行して、想定されるパスワードでログインできることを確認してください。

■課題5

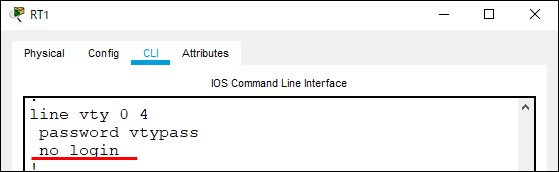

認証をなしにする場合は、認証をなしにしたいLineモードで「no login」を設定します。

今回はRT1で以下のコマンドを実行してください。

(config)# line vty 0 4

(config-line)# no login

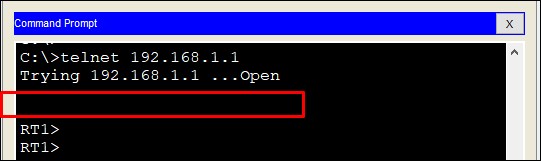

この状態でTelnetログインを試みると、以下画像の通りになります。

赤枠で囲った部分は通常では「Password:」など、認証を確認されるはずですが、特にそういった確認がないまま、RT1のユーザモードでログインできていることがわかります。

■課題6

まずは、認証のためのユーザアカウントを登録しておきましょう。通常は以下のようなコマンドになります。

(config)# username cisco password cisco

ですが、この設定だと「最初からEnableモードで」という条件を満たしません。

本文では、「cisco」というユーザ名に管理者としての権限を追加付与する必要があるため、「privilege」コマンドを使用して、以下のように設定します。

(config)# username cisco privilege 15 password cisco

次に、VTYパスワードではなく、ローカルデータベースにある認証情報を使用する場合は、認証を設定したいLineモードで「login local」を設定します。

(config)# line vty 0 4

(config-line)# login local

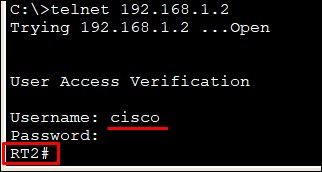

設定が正しい場合、PCからTelnetしたときに「Password:」ではなく「Username:」を確認され、登録した「cisco」でログインした直後からプロンプトが「RT2#」になっていることが確認できます。

※ユーザモードの場合は「RT2>」

■課題7

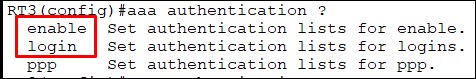

AAAによる認証を設定する際、以下のように「login」と「enable」を使い分けることができます。

そこで、設定は以下のようになります。

●RADIUS/TACACSサーバの指定

(config)# radius-server host 192.168.1.11 key radi

(config)# tacacs-server host 192.168.1.12 key taca

●認証タイプの設定

(config)# aaa new-model

(config)# aaa authentication enable default group radius local

(config)# aaa authentication login default group tacacs+ local

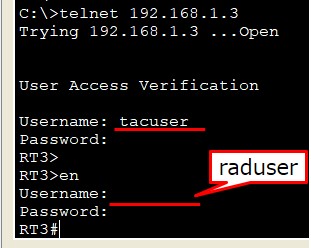

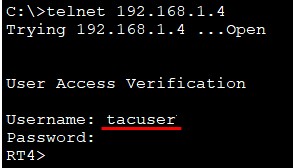

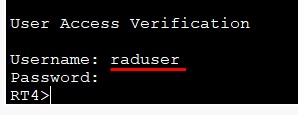

画像だと分かりづらいですが、Telnet直後のログインではTACACSサーバ側に設定したユーザで認証を行い、EnableモードのときにはRADIUSサーバに登録されたユーザで認証を行っています。

※なぜかenable時のUsernameが表示されません。Packet Tracerのバグのようです。

■課題8

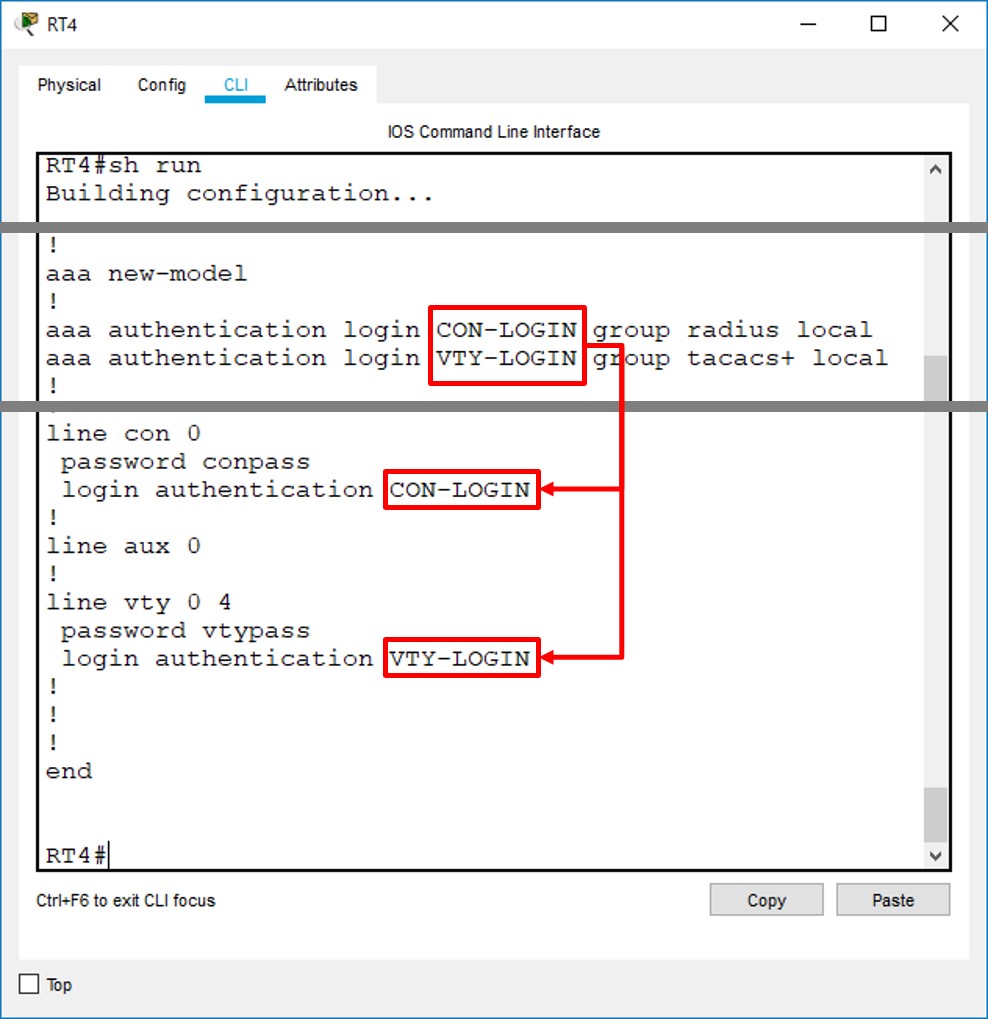

先程の課題7では、ログイン/Enableで認証を分けましたが、今回は同じログイン認証でも、VTYとConsoleで認証を分けます。

AAA認証に「Default」を使用すると、特に指定がない場合、グループで指定した認証方法を使用しますが、ここで文字列を使用することで、ログインする回線ごとに認証を別設定することができます。

具体的には、以下のようなコマンドを設定することになります。

●RADIUS/TACACSサーバの指定

(config)# radius-server host 192.168.1.11 key radi

(config)# tacacs-server host 192.168.1.12 key taca

●認証タイプの設定

(config)# aaa authentication login CON-LOGIN group radius local

(config)# aaa authentication login VTY-LOGIN group tacacs+ local

●Lineの設定

(config)# line con 0

(config-line)# login authentication CON-LOGIN

(config)# line vty 0 4

(config-line)# login authentication VTY-LOGIN

「CON-LOGIN」や「VTY-LOGIN」の文字列は任意ですが、タイプ指定時とLineの設定で文字を合わせてください。

正しく設定されていれば、Telnet時はTACACSサーバに登録されたユーザ、Consoleログイン時はRADIUSに登録されたユーザで認証していることがわかります。

関連するコマンドが下記のテキストに記載されています。

・ICND1

該当箇所は「13-1 パスワードによる管理アクセスの保護」および「13-2 管理アクセスに対するセキュリティの強化」です。

・ICND2

該当箇所は「11-4 RADIUSとTACACS+を使用したAAAの実装」です。

最近のコメント