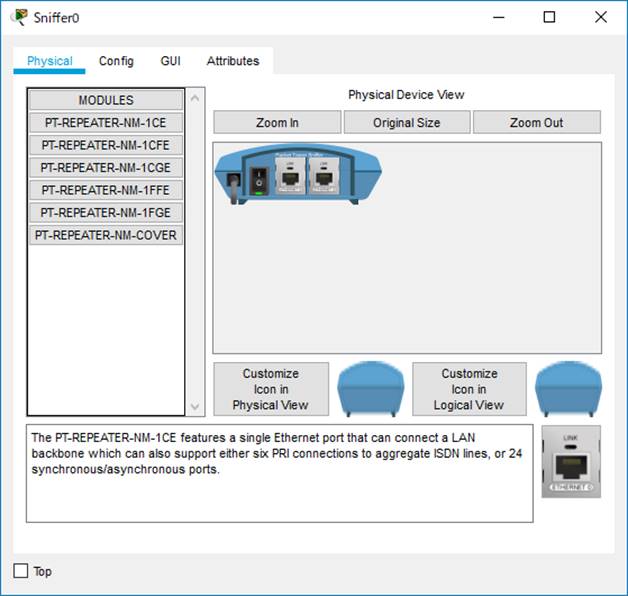

「Sniffer」は「End Device」の中にあるデバイスで、パケットキャプチャ用のコンピュータです。

このデバイスとSPAN(ミラーポート)を使用することで、通過するパケットを取得して解析することができます。

……先に言ってしまうと、Packet Tracerではシミュレーションモードでパケットの解析が手軽にできてしまうため、Snifferを使う意味はそれほどありありません。

L2スイッチのSPAN設定のトレーニングや、実際にSnifferなどのパケット解析装置を構築するためのシミュレーションとして使用するのが良いでしょう。

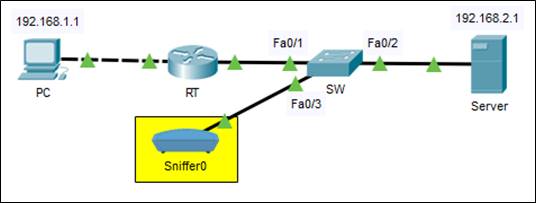

■構成

以下のような構成を想定します。

L2スイッチでSPANの設定を行い、PCとサーバの間の通信を取得します。

■設定

Snifferでは特に設定は必要ありませんし、設定できることもありません。

デフォルトがFastポートなので、Gigaポートでキャプチャを行いたい場合は、モジュールを付け替えましょう。

設定を行う必要があるのはL2スイッチです。

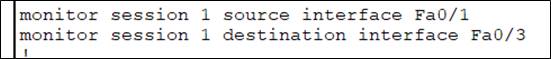

SPAN(ミラーポート)の設定を行います。

このネットワークでは送信元をFa0/1、パケットの転送先をFa0/3(Snifferの接続ポート)として設定を行います。

(config)# monitor session 1 source interface Fa0/1

(config)# monitor session 1 destination interface Fa0/3

show monitorの結果は以下のような表示になります。

SPANの設定については、以下の書籍に詳細が記載されています。

該当箇所は「11-5 SPAN」です。

■取得パケットの確認

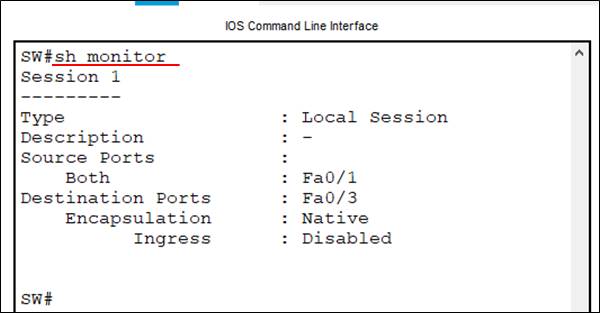

では、実際にPCからサーバにPingを送信してみましょう。

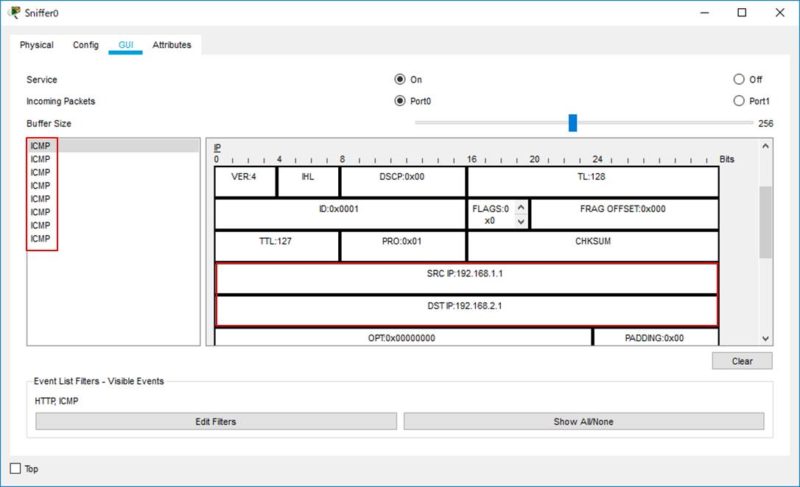

Sunifferの「GUI」を確認すると以下のような表示になっています。

送信元がPC、宛先がサーバのICMPが4つ、逆方向が4つ、合計8個のICMPパケットを取得できています。

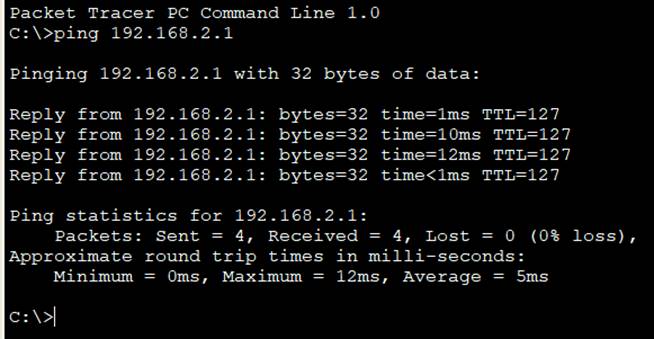

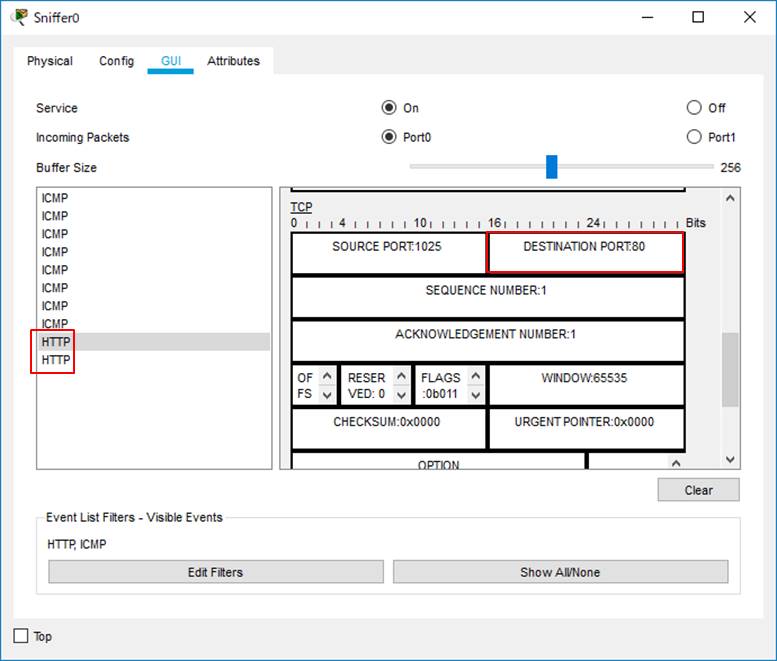

今度は、PCからサーバにHTTPの通信を発生させます。

Snifferの表示は以下のようになりました。

TCPのポート番号80の通信が往復で1パケットずつ取得できているのが確認できます。

なお、Snifferで表示できるパケットは、シミュレーションモードと同様の手順でフィルタすることができます。

余計なものまで表示したくないときには活用しましょう。

PDUフィルタの使い方は「シミュレーションモードのイベントフィルタ」を参考にしてください。

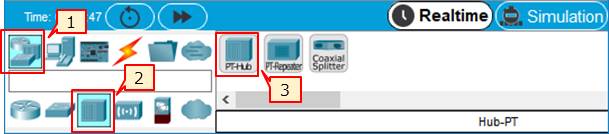

■PT-HUBの活用

手軽にSnifferを活用したい場合、PT-HUBを使用することもできます。

PT-HUBを使った場合、受け取ったパケットを送信元・宛先MACアドレスにかかわらず、有効なポートに拡散転送しますので、SPANを設定しなくてもSnifferを活用することができます。

ただ、何の勉強にもなりませんので、手軽に済ませたい場合のみ使用するようにしましょう。