サーバのAAAサービスと、それを利用するデバイス側の設定について最低限の設定のみ解説します。

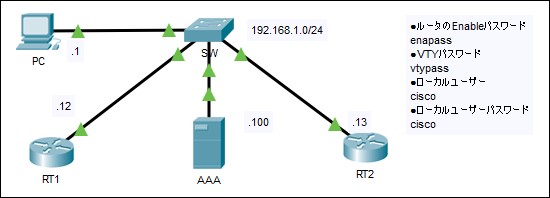

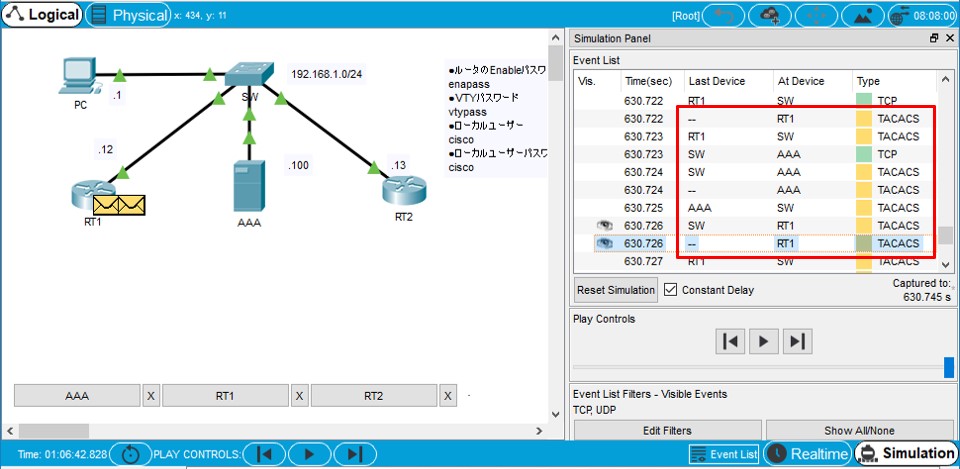

ネットワーク構成は以下の通りです。

この構成で

RT1にはログイン時TACACS+認証

RT2にはログイン時RADIUS認証

を設定して、PCからTelnetしたときにAAAサーバで認証されるかどうかを確認してみます。

なお、AAAサーバがない場合に使用される、VTYパスワード「vtypass」と、ローカルユーザ認証用に「cisco」というユーザが設定されています。

これらの情報が設定されていても、AAAサーバを有効にしているときはAAAサーバのアカウントとパスワードを使用している、ということを確認しましょう。

■AAAサーバの設定

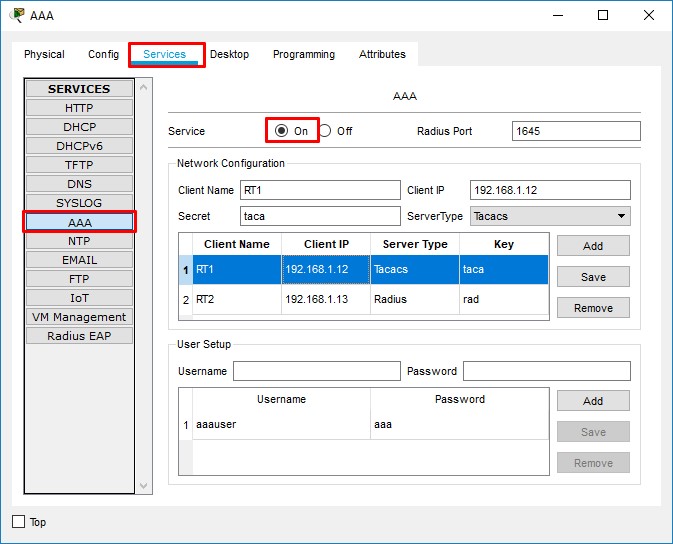

●AAAの有効化

まずは、サーバの「Services」→「AAA」を選択し、Serviceを「On」にしてください。

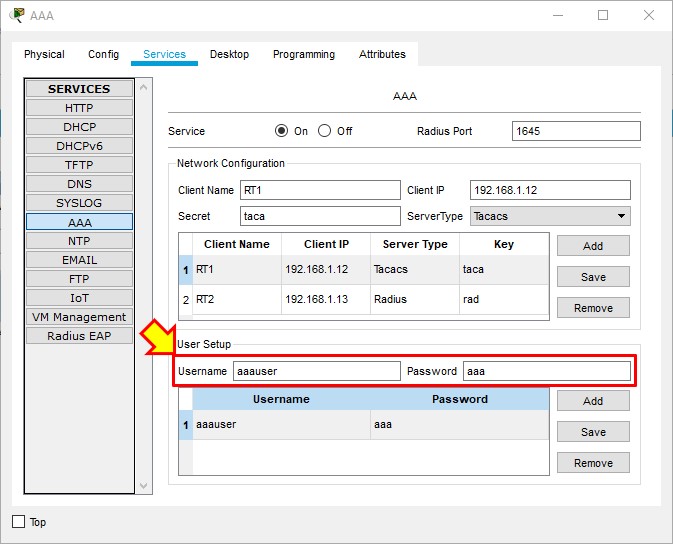

●認証ユーザの設定

AAA設定画面の下半分「User Setup」の項目で、ユーザ名とパスワードを設定し、新しくユーザを作成するなら「Add」、既存の情報を更新するなら「Save」をクリックします。

以下の例では

ユーザ名(Username):”aaauser”

パスワード:”aaa”

としています。

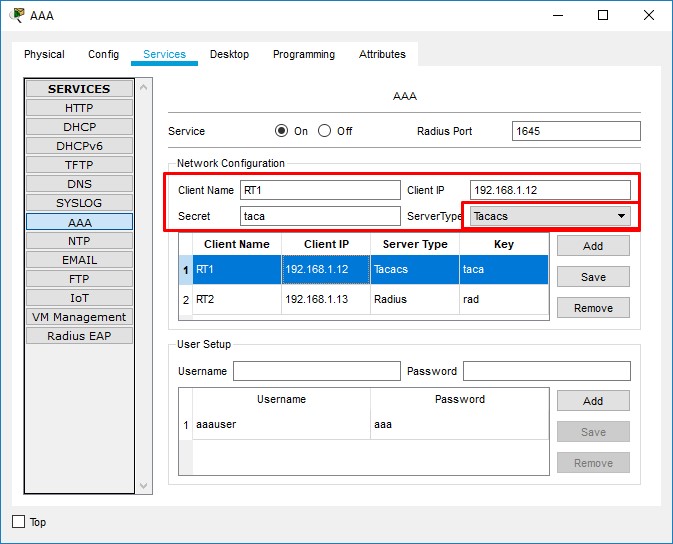

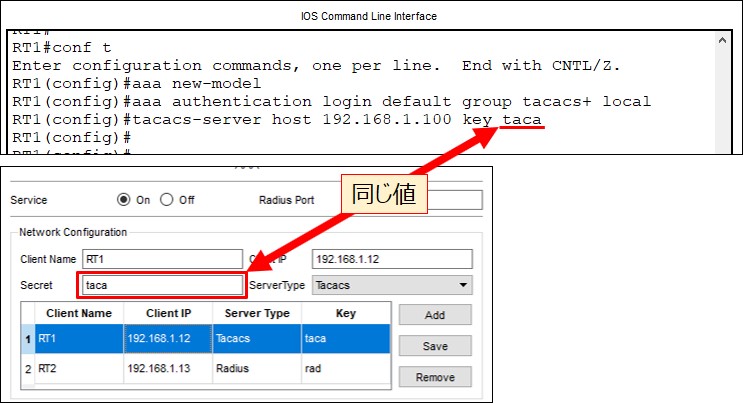

●TACACS+の設定

AAA設定画面の上半分「Network Configuration」で認証クライアント名、認証クライアントのIPアドレス、認証のための共有情報(Secret),サーバタイプを選択します。

この例では

Client Name:RT1

Client IP:192.168.1.12(RT1のIPアドレス)

Secret:”taca”

ServerType:Tacacs

としています。

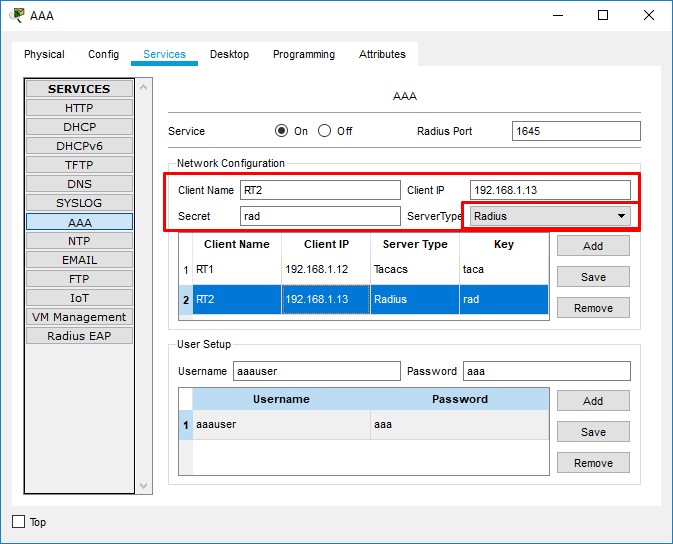

●RADIUSの設定

TACACSと大差ありません。

Client Name:RT2

Client IP:192.168.1.13(RT1のIPアドレス)

Secret:”rad”

ServerType:Radius

■RT1の設定

RT1ではTACACS認証を行います。

最低限必要なコマンドは以下の通りです。

(config)# aaa new-model

(config)# aaa authentication login default group tacacs+ local

(config)# tacacs-server host 192.168.1.100 key taca

赤文字のところは、環境に応じて変更してください。

特に3つ目のコマンドの「key taca」の部分はサーバに設定した「Secret」と同じ値を入力する必要があります。

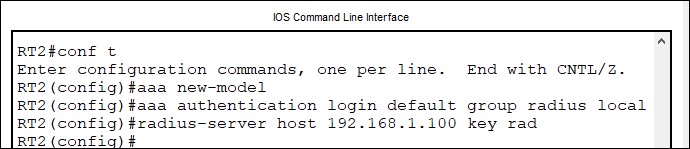

■RT2の設定

RT2ではRADIUS認証を行います。

(config)# aaa new-model

(config)# aaa authentication login default group radius local

(config)# radius-server host 192.168.1.100 key rad

TACACS+のときと設定は大きく変わりません。

2つ目のコマンドでグループの指定が「group radius」になっていることと、3つ目のコマンドでは、AAAサーバにRADIUSとして設定したSecretの値を入力してください。

なお、3つ目のコマンドは入力文字列とshow runで見える表示が異なるので注意してください。

(config)# radius-server host 192.168.1.100 key rad

![]()

※下線部分は入力していなくても勝手に表示されるようです。

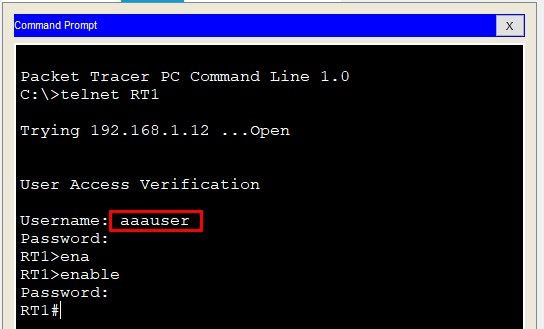

■認証の確認

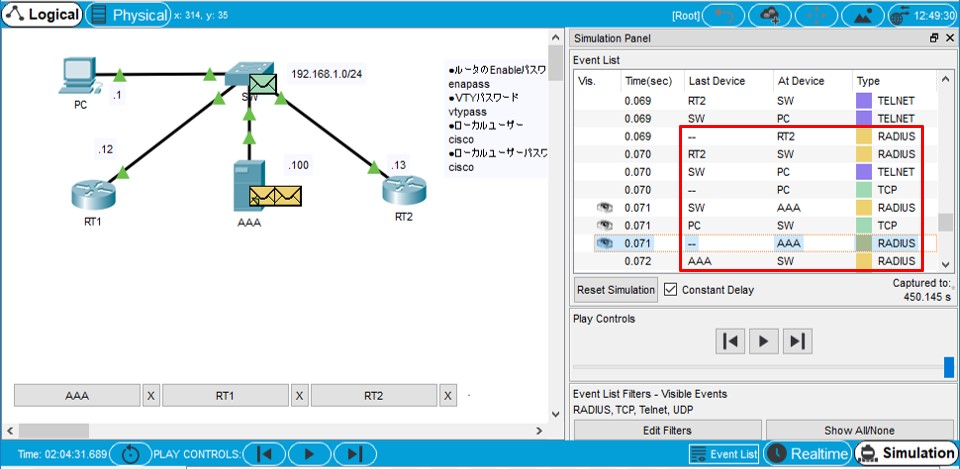

PCから2つのルータにシミュレーションモードを有効にした状態でTelnetしてみます。

●RT1から

認証時にTACACSのパケットがRT1~AAAサーバ間でやり取りされていることが確認できます。

●RT2から

認証時にRADIUSパケットがRT2~AAAサーバ間でやり取りされていることが確認できます。

※なお、実際シミュレーションモードで確認しようとした場合、Telnetのパケットが大量に発生して非常に確認し辛いです。

■サンプルファイルダウンロード

設定済みのPktファイルと、機器の配置・配線など設定以外の課題が完了した状態のpktファイルをダウンロードしていただけます。

正解の確認にご利用ください。

今回は、サーバの機能としてのAAA設定を主として解説したため、ルータ側の設定については最低限にとどめています。

実際には、ログインだけでなく、EnableパスワードもAAA認証を行ったり、VTYとConsoleで別に認証を行う、などを設定することができますが、それはまた別の機会に紹介したいと思います。